Ringkasan Materi Projek Kerja :

Pengertian Data Link adalah lapisan kedua dari

bawah dalam model OSI, yang dapat melakukan konferensi frame-frame jaringan

yang berisi data yang dikirimkan menjadi bit-bit mentah agar dapat diperoses

oleh lapisan fisik. Pengertian lapisan Fisik merupakan lapisan dasar

dari semua jaringan dalam model referensi OSI,dimana lapisan ini berfungsi

untuk mentransmisikan sinyal data Analog maupun Digital. Jaringan yang digunakan

adalah jaringan LAN dan Topologi yang digunakan adalah Topologi Star.

Pemecahan masalah Lapisan Fisik LAN :

- Menspesifikasikan

standar untuk berinteraksi dengan media jaringan.

- Menspesifikasikan

kebutuhan media untuk jaringan.

- Menetukan

karakteristik kabel untuk menghubungkan komputer dengan jaringan.

- Mentransfer

dan menentukan bagaimana bit data dikodekan.

- Format

sinyal electrical untuk transmisi lewat media jaringan.

- Sinkronisasi

transmisi sinyal.

- Menangani

interkoneksi fisik (kabel), mekanikal, elektrikal dan procedural.

- Mendeteksi

error selama transmisi.

Pemecahan masalah Lapisan Data Link :

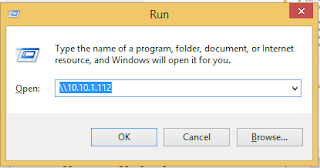

1. Starr - Run - ketik regedit

2. masuk kealamat HKEY LOCAL MACHINESYSTEM Current Control Set Control Network Connections Stat Mon (jika folder StatMon tidak ada buat baru dengan mengklik kanan pilih New > Key).

3. Didalam StatMon key buat DWORD 32bit baru dan beri nama ShowLanErrors dan beri nilai 1 hexadesimal

4. Restrat Komputer dan lihat Effectnya di LAN Connection Status

2. masuk kealamat HKEY LOCAL MACHINESYSTEM Current Control Set Control Network Connections Stat Mon (jika folder StatMon tidak ada buat baru dengan mengklik kanan pilih New > Key).

3. Didalam StatMon key buat DWORD 32bit baru dan beri nama ShowLanErrors dan beri nilai 1 hexadesimal

4. Restrat Komputer dan lihat Effectnya di LAN Connection Status

Alat dan Bahan Software :

1.) ICMP

(Internet Control Manager Protocol) untuk perintah Ping

Alat dan Bahan Hardware :

1.) PC atau

Laptop

2.) Kabel UTP dan

Konektor RJ-45

3.) HUB/Switch

4.) Tang Crimping

5.) LAN

Tester

Instalasi kabel UTP dan konektor RJ-45

terdapat 2 jenis metode pemasangan :

terdapat 2 jenis metode pemasangan :

1.) Straight Cable

2.) Crossover Cable

Disini kita menggunakan

metode pemasangan kabel Straight, karena kita akan menghubungkan PC dengan

HUB/Switch agar terkoneksi ke jaringan.

Langkah Kerja dalam Troubleshooting pada Software :

- Periksa

hubungan instalasi Pc

- Nyalakan

komputer dan lihat pada Layar monitor,petunjuk yang diberikan oleh

komputer. jika ada bagian yang tidak bekerja,komputer akan menampilkan

pesan kesalahan yang berguna untuk masalah tersebut.

- pilih

mode safe dengan menekan tombol F8 sesaat sebelum Windows boot. Pilihan

safe mode ini berguna untuk Load sistem operasi lengkap tanpa Driver

ataupun program Srat-Up

- kemudian

boot lagi,dan pilih pada Step-by-step Confirmation. pilihan ini akan

me-load driver satu per satu, langkah ini akan dapat meng-indentifikasi

driver atau komponen mana yang tidak bekerja.

- jika

Pc masih bermasalah, boot ulang dan masuk ke Windows StartUp Menu. pilih

Loget (\bootlog.txt). file log ini terdapat pada folder root dan merekam

setiap langkah dari proses boot,dan merekam setiap proses berhasil atau

tidak. pelajari petunjuk yang ada di dalamnya dan ikuti petunjuk

perbaikannya.

- Jika

masih bermasalah,deteksi kesalahan dengan cara melakukan “ping” pada

Comand Promt (CMD)

- Jika sudah

selesai laporkan pada guru Pengajar.

Langkah kerja dalam troubelshooting Hardware :

1. periksa kondisi

kabel apakah telah terhubung dengan benar

2. cek kabel RJ 45

apakah antara port RJ 45 dan kabel sudah tersambung dengan benar

3. Konfirmasi/ cek

ulang media untuk kebutuhan jaringan,apakah terkontrol dengan baik atau belum.

Perumusan Masalah :

1.

Kegagalan Pembuatan Kabel :

2.

Kerusakan kabel dan Konektor :

3.

Perangkat Jaringan Rusak atau eror :

4.

Masalah jaringan Karena kegagalan sistem :

Pemecahan Masalah :

- Mentukan

alat-alat sesuai specisifikasi

- Menspecsifikasi

kebutuhan dari media

- Menentukan

karakteristik dari media